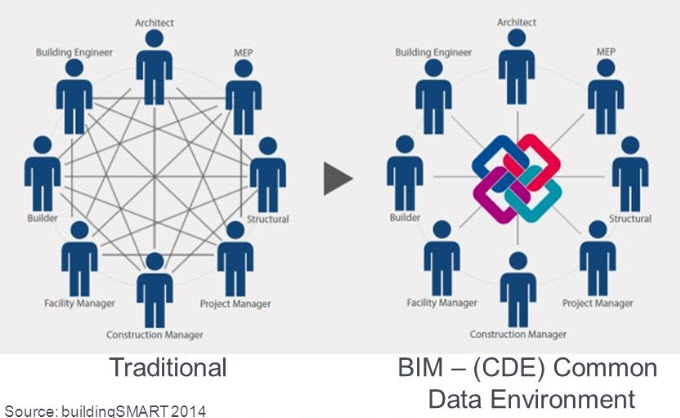

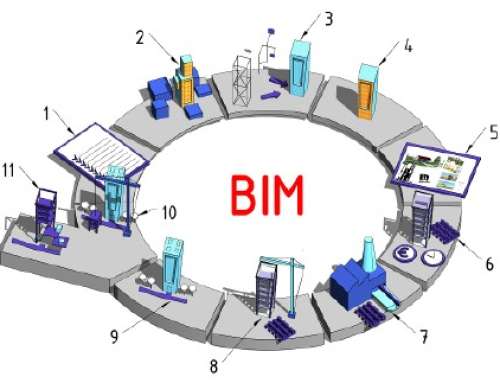

Il BIM è un processo collaborativo, utilizzando un unico sistema coerente di modelli digitali.

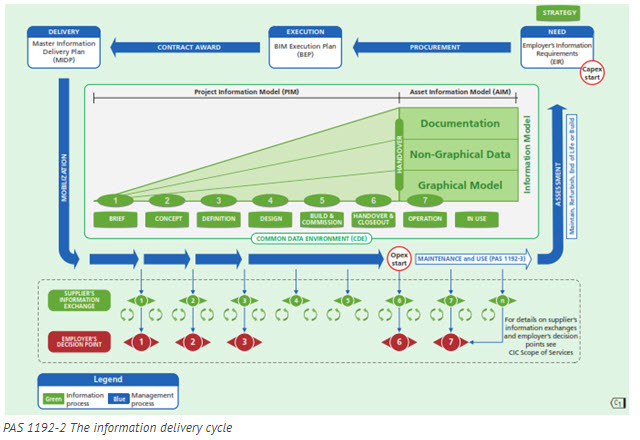

BIM Level 2 è il livello attuale del BIM che prevede che le informazioni relative al progetto e alle sue risorse (insieme alla documentazione e ai dati associati) siano accessibili in modo “collaborativo”.

Queste informazioni saranno generate e conservate in diversi formati, dalle diverse figure partecipanti al processo sui loro sistemi, unità e sui loro dispositivi (laptop, tablet e smartphone). È importante sottolineare che questo significa che le informazioni su un progetto di costruzione saranno gestite da molte posizioni diverse. Affinchè il processo diventi collaborativo, le informazioni vengono condivise utilizzando un Common Data Environment (ACDat).

E questo per tutta la vita di un asset edilizio (cespite-immobile) sia esso nuovo, da ristrutturare o esistente da gestire..

Common Data Environment (ACDat) è l’UNICA e SOLA piattaforma in cui questo può avvenire. Una piattaforma digitale, generalmente disponibile in Cloud, accessibile alle figure partecipanti, con specifici diritti e intervalli temporali, ai suoi contenuti e fruibile da qualsiasi devices (Computer, Tablet o Smartphone). La centralità della piattaforma digitale ACDat consente di gestire in modo univoco e strutturato le informazioni per la gestione di un progetto, di un cantiere o per la manutenzione di un edificio oltre a favorire la collaborazione tra i diversi operatori.

Il COMMON DATA ENVIRONMENT (ACDat) rappresenta quindi il fulcro di tutta la gestione digitale del processo BIM di progettazione, costruzione e manutenzione di un’opera.

La funzionalità fondamentale del ACDat è la gestione del flusso delle informazioni denominate contenitori-informativi, cioè la gestione del flusso di lavoro BIM dei documenti digitali (o digitalizzati).

Ma non serve solo per la gestione del flusso documentale, infatti l’accessibilità a TUTTI i contenuti informativi relativi al cespite-immobile al suo interno rende ACDat il luogo ideale in cui sviluppare tutta una serie di attività di project management che interagiscono direttamente con i contenuti.

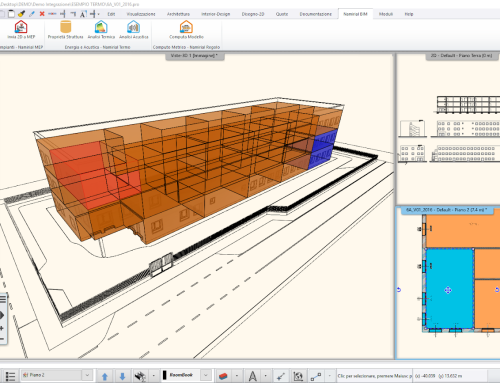

Se infatti, molte delle applicazioni “CAD-BIM”, sopratutto per prestazioni hardware richieste, rimarranno con struttura software tradizionale “desktop” ed accederanno ad ACDat in modo sincronizzato, molte altre (verifica, analisi, editing parziale, ecc) sono già o diventeranno web-application. Inoltre la ghiotta disponibilità ed accessibilità di tutte questi contenuti digitali stimolerà la creazione di molte nuove web-application.

COS’È UN COMMON DATA ENVIRONMENT

l ACDat è un luogo in cui trovano spazio i contenuti digitali (denominati information-container) per la gestione dell’intero ciclo di vita delle cespite-immobile. Tutto il contesto, i documenti, le immagini gli elaborati e il feedback sono presenti solo all’interno di una unica piattaforma e questo è condizione necessaria per gestire il processo BIM. Con il ACDat, tutti i partecipanti al processo BIM hanno un luogo unico a cui accedere per inserire, controllare e/o modificare i contenuti informativi ma anche tutti gli strumenti di cui hanno bisogno per lavorare in modo efficiente.

Un ACDat consentirà di:

- Individuare il contenuto di cui si ha bisogno e esattamente quando ne ha bisogno

- Condividere in modo semplice le risorse digitali con team distribuiti

- Monitorare costantemente l’utilizzo delle risorse monitorando i metadati e scaricando e condividendo le statistiche

- Tenere traccia delle scadenze e delle risorse e agire tempestivamente dove necessario

PERCHÉ IL ACDAT È COSÌ IMPORTANTE?

Possiamo rispondere semplicemente nel dire che senza questo Ambiente Condiviso dei Dati non potrebbe esistere il processo BIM Level 2, In esso troviamo una delle chiavi del BIM, la condivisione.

Inoltre possiamo includere:

- Consegna rapida dei contenuti digitali.

- Procedure di approvazione più rapide.

- Migliore organizzazione.

- Sicurezza delle risorse digitali.

LA STRUTTURA ACDAT

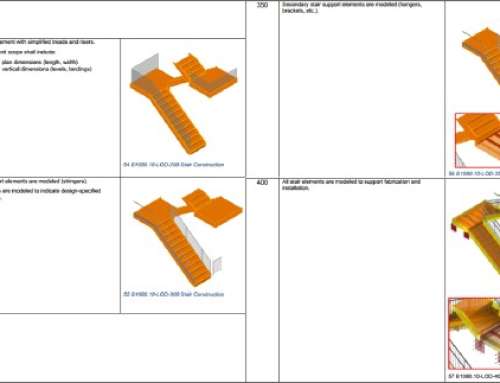

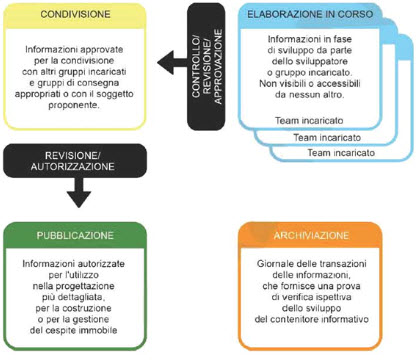

La piattaforma digitale ACDat è divisa in 3+1 Contenitori-informativi:

- stato di elaborazione (WIP)

- stato di condivisione (SHARED)

- stato di pubblicazione (PUBLISHED) (che fornisca un giornale delle registrazioni di tutte le transazioni dei contenitori informativi e un protocollo di verifica del loro sviluppo)

- archivio (ARCHIVE)

(fig. 1) La figura non illustra deliberatamente la complessità di un flusso di lavoro nell’ACDat, che comporta iterazioni multiple nello sviluppo dei contenitori informativi, revisioni multiple, approvazioni e autorizzazioni, e voci multiple nel giornale delle registrazioni dei contenitori informativi di archiviazione in uno qualsiasi degli altri stati. Cit. ISO UNI 19650-1).

SICUREZZA, RISERVATEZZA, INTEGRITA’, DISPONIBILITA’

DEI DATI È UN PREREQUISITO FONDAMENTALE PER L’OPERATIVITÀ DELLE INFORMAZIONI IN UN AMBIENTE DIGITALE CONDIVISO COME ACDAT.

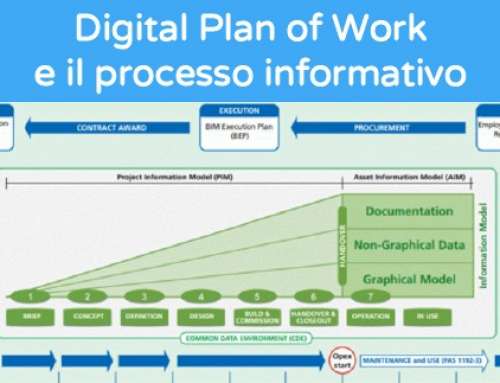

Quello che succede è che il volume e i dettagli delle informazioni per il progetto aumentano con il progredire delle fasi in generale al tempo (vedi fig). Questo creerà un grande volume di informazioni molto dettagliate e queste informazioni devono essere condivise e utilizzate da un gruppo di persone considerevole.

Tutte queste informazioni dettagliate in ACDat, lo rende un bersaglio attraente per qualsiasi potenziale attaccante, con il relativo rischio alla sicurezza dei dati sensibili.

La norma 19650-1 richiama la sicurezza dei dati in diversi punti, ad esempio:

… Sicurezza delle informazioni: Una strategia di aggregazione o una struttura di scomposizione dei contenitori informativi a supporto della sicurezza informativa dovrebbe suddividere i contenitori o le sezioni spaziali del cespite immobile in base alle autorizzazioni per l’accesso alle informazioni.

… Dovrebbero essere messi in atto processi correlati alla sicurezza delle informazioni durante l’intero ciclo di vita del cespite immobile per affrontare problematiche quali l’accesso non autorizzato, la perdita o la corruzione delle informazioni, la loro degradazione e, per quanto possibile, la loro obsolescenza,

SICUREZZA O MEGLIO PARLARE DI CYBERSECURITY?

ACDat riunisce volumi crescenti di informazioni molto utili e dettagliate in uno spazio di collaborazione dove possono essere condivise. Quello che è il vantaggio di disporre e condividere grandi volumi di dati accurati e precisi lo rende potenzialmente più vulnerabile a perdite o danni e le corrispondenti conseguenze.

La sicurezza delle informazioni è quindi un fattore fondamentale e comprende diversi aspetti:

- il rischio di attacchi informatici (hacking)

- la vulnerabilità “interna” a causa ad errori e ai possibili furti fisici di dati.

- infine, i rischi da eventi straordinari e/o ambientali

In ambiente digitale come ACDat forse ha più senso parlare di cyber-security.

La cybersecurity è l’insieme di discipline impiegate per garantire i sistemi informatici dall’intrusione di hacker o di ospiti indesiderati. In particolare si tratta delle tecnologie, dei processi e delle pratiche elaborate per proteggere reti, computer e dati da attacchi informatici, danni o accessi non autorizzati.

Una utile guida sull’argomento è il settore bancario e delle telecomunicazioni che hanno affrontato il problema da molto tempo e certamente sotto questo punto di vista hanno soluzioni molto più mature di quelle del settore delle costruzioni.

In ambito di sicurezza BIM, possiamo distinguere almeno 3 macrocapitoli:

- SICUREZZA PROPRIETÀ INTELLETTUALE

- SICUREZZA DEGLI ACCESSI

- SICUREZZA DEL FLUSSO DOCUMENTALE

SICUREZZA PROPRIETÀ INTELLETTUALE & COPYRIGHT

Questa è probabilmente una delle parti più complesse del processo BIM. Chi progetta giustamente è molto sensibile nei confronti dei diritti di proprietà intellettuale. La proprietà intellettuale è un valore che deve essere riconosciuto all’attività creativa/inventiva umana e, importante, attribuisce la proprietà all’autore della stessa.

Dall’altra parte il processo BIM è per sua natura un ambiente di lavoro condiviso. Le informazioni BIM sono digitalizzate e parametrizzate, in modo che le stesse informazioni possano essere facilmente usate da altri e riutilizzate in tutto o in parte.

Il problema di “furto della proprietà intellettuale” esiste, operativamente il luogo in cui tale “delitto” può avvenire è sicuramente ACDat ma la sua soluzione o attenuazione è da ricercarsi più nell’ambito contrattuale e accordi specifici che non di tools specifici.

Gli accordi di disclaimer sul Copyright e Proprietà Intellettuale dovrebbero essere definiti fin dall’inizio per evitare controversie e definire quali diritti ha il committente di utilizzare (e riutilizzare) le informazioni. Ad es. limitandone l’uso al solo processo BIM in corso o consentire il riuso ma senza modifiche.

Immaginiamo un subfornitore che deve lavorare nel ACDat del Committente.

Una domanda che subappaltatore puà fare è “sapere cosa succede in caso di conflitto con Committente, proprietario dell’ACDat?”.

Il Committente o chi da esso delegato può ad esempio rimuoverlo (impedire l’accesso) senza avviso o sua autorizzazione?

Può rimuovere alcune versioni di modelli / documenti da ACDat?

La quasi totalità dei protocolli BIM, come Construction Industry Council (CIC) Protocol (UK) o ConsensusDOCS 301 BIM Addendum and AIA Document E202 prevedono che le società hanno l’obbligo assoluto di concedere in licenza o sub-licenza qualsiasi materiale che stanno utilizzando e di proprietà di terzi. Dice sostanzialmente che il “Committente”, ovvero l’organizzazione responsabile del progetto di costruzione, “rappresenterà” tali diritti, estendendo tale obbligo a tutte le società della catena di fornitura che operano nel processo BIM che devono acquisire i diritti di sub-licenza dalle terze parti. Il protocollo CIC prevede specificatamente che l’EIR (Capitolato Informativo) debba contenere adeguate indicazioni in merito, in modo che ciò non venga trascurato e che possa diventare oggetto di controversia.

SICUREZZA DEGLI ACCESSI

ACDat è una piattaforma digitale che è prevalentemente basata su tecnologia Cloud. Indipendentemente dalla piattaforma e tecnologia adottata ACDat è una competenza del Committente il quale probabilmente si affiderà ad un responsabile delle informazioni, che deve impostare e gestire l’ambiente di dati comune, di cui la gli accessi al servizi.

In termini di sicurezza deve essere garantito che un utente malintenzionato non possa essere in grado di influire sul servizio o sui dati di altri:

- Dovrebbero essere utilizzate tecnologie di virtualizzazione, in particolare quelle che con standard di sicurezza ben definiti.

- Utilizzo di controlli software per garantire la separazione tra utenti. In questo scenario, prevedere:

– test di penetrazione regolari dell’infrastruttura e di eventuali applicazioni web pertinenti;

– revisioni di sicurezza della progettazione del servizio;

– un approccio ingegneristico che garantisce la sicurezza è una considerazione chiave nello sviluppo del servizio.

La disponibilità di interfacce di gestione sicure e procedure di supporto è essenziale per impedire l’accesso non autorizzato e l’alterazione delle risorse, delle applicazioni e dei dati.

Identità e autenticazione

Tutti gli accessi alle interfacce di servizio dovrebbero essere limitati a persone autenticate e autorizzate. L’autenticazione dovrebbe avvenire su canali sicuri, vale a dire protetti da TLS o con accesso tramite una VPN.

La semplice password è sufficiente per rendere sicuro l’utilizzo del ACDat?

Purtroppo no: la password da sola è uno strumento di autenticazione piuttosto debole.

In teoria Il numero di password che si può ottenere con otto caratteri scelti fra maiuscole, minuscole, cifre e segni di interpunzione è circa un numero di quattordici zeri. Teoricamente inattaccabile anche con algoritmi automatizzati in grado di generare migliaia di password al secondo.

Il problema è che la maggior parte delle persone sceglie password che sono tutt’altro che casuali. le persone tendono a scegliere password in modo prevedibile, usando strutture semplici, spesso ad utilizzare le stesse password per diversi scopi.

Le procedure di accesso e autenticazione richiedono un livello di sicurezza superiore:

Autenticazione a due fattori: Gli utenti eseguono l’autenticazione con un nome utente, una password e un token hardware / software o un codice “esterno”” (es SMS).

Questo approccio è considerato una buona pratica, supponendo che vengano utilizzati schemi di autenticazione standard e ben testati

Autenticazione tramite certificato client TLS: Questo sistema identifica l’utente, autenticando il client sul server e stabilendo in modo preciso chi è.

Questo metodo fornisce una forte protezione crittografica, ma dipende dalla creazione e gestione sicure dei certificati e dalle garanzie in atto sui dispositivi degli utenti finali per proteggerli.

Autenticazione tramite federazione a un altro schema di autenticazione, ad es. un provider OAuth o SAML.

OAuth garantisce ai service provider l’accesso da parte di terzi ai dati degli utenti proteggendo contemporaneamente le loro credenziali.

La sicurezza sull’autenticazione non deve fare affidamento esclusivamente tramite nome utente e password, eventuali credenziali compromesse possono essere facilmente riutilizzate per ottenere l’accesso indesiderato al servizio.

la figura del CDE-MANAGER dovrà prevedere una serie di procedure operative per garantire la sicurezza, ad esempio per quanto riguarda gli utenti che hanno accesso ai dati e ai sistemi, è necessario un alto grado di fiducia nella loro affidabilità. e dovrebbe:

- sottoporre tali personale a controlli di sicurezza e formazione periodica sulla sicurezza e assicurarsi che comprendano le loro responsabilità in materia di sicurezza;

- spiegare come vaglia e gestisce il personale con ruoli privilegiati; e

- garantire che il numero minimo di persone necessarie abbia accesso ai dati o che possa influire sull’erogazione del servizio.

esteso alla catena di fornitura e sub-fornitura:

garantire che la sua catena di fornitura

- supporti in modo soddisfacente tutti i principi di sicurezza che il servizio afferma di attuare;

- spiegare in che modo le informazioni sono condivise o accessibili alle loro catene di fornitura;

- dimostrare come i suoi processi di fornitura impongono requisiti di sicurezza a fornitori terzi;

- spiegare in che modo gestisce i rischi per la sicurezza di fornitori terzi e la conformità dei propri fornitori con eventuali requisiti di sicurezza

- spiegare in che modo il fornitore di servizi verifica che l’hardware e il software utilizzati nel servizio siano autentici e non siano stati manomessi.

Sicurezza dell’interfaccia verso l’esterno

Altro elemento fondamentale per la sicurezza degli accessi è valutare che le interfacce di accesso esterne o meno affidabili del servizio siano identificate e adeguatamente difese.

Comprendere cioè da quali interfacce fisiche e logiche possono essere disponibili i dati e come ne viene controllato l’accesso:

da Internet: Gli utenti si connettono al servizio direttamente su Internet.

ACDat è accessibile da qualsiasi dispositivo connesso a Internet, gli attacchi possono essere lanciati da qualsiasi luogo. Le interfacce di accesso ACDat dovrebbero essere robuste da attaccare e soggette a un regime di test continui per garantire che rimangano sicure.

Rete Locale: Il Cloud ACDat può connettersi solo direttamente alla rete locale.

è probabile che ACDat sia meno esposto agli aggressori remoti.

Rete Privata: ACDat è accessibile solo tramite indirizzi IP privati .

Nota: se la rete privata offre una connettività Internet ai dati, allora dovrebbe essere trattato come pensato connesso direttamente a Internet.

SICUREZZA DEL FLUSSO DOCUMENTALE

“Common Data Environment: the digital space where BIM data flows”

ACDat è il luogo in cui avviene il flusso di lavoro del processo BIM durante tutta la gestione del cespite-immobile.

La fig.1 mostra in forma semplificata il flusso di lavoro che avviene nell’ ACDat, che comprende iterazioni multiple, revisioni multiple, approvazioni e autorizzazione e voci multiple e registrazioni di archiviazione.

‘ACDat deve prevedere tutte le misure di sicurezza per garantire che tutte le transazioni avvengano in modo riservato e sicuro tra le diverse entità comunicanti.

Quali sono le forme di garanzia di sicurezza delle transazioni possibili?

LA FIRMA DIGITALE

La firma digitale è il metodo per dimostrare l’autenticità di un messaggio o di un documento digitale inviato tra mittente e destinatario, garantendo al destinatario che:

il mittente sia chi dice di essere (autenticazione),

il mittente non possa negare di averlo inviato (non ripudio)

il messaggio non sia stato alterato lungo il percorso dal mittente al destinatario (integrità).

La valenza legale della firma elettronica è fondamentale. Identifica le responsabilità dei partecipanti e garantisce qualità e tracciabilità del processo di approvazione.

Idealmente, la firma digitale è una funzionalità da integrare nel ACDat e nei processi di approvazione.

Apporre la firma elettronica su un documento significa garantire riservatezza, sicurezza sulla sua provenienza, autenticità, confidenzialità e integrità del suo contenuto.

La firma digitale è un sistema di sicurezza forte, che si basa sulla tecnica di “hash”, cioè nella generazione di un numero il quale è in grado di rappresentare il contenuto di un grande complesso di dati come ad esempio un contratto firmato. L’hash viene utilizzato per confrontare due contenuti per vedere se sono uguali, anche se i dati non sono disponibili o accessibili. Se ad esempio due versioni dello stesso contratto creano hash diversi e quindi gli hash non corrispondono, i due contratti non sono identici. Viceversa se gli hash corrispondono, le probabilità sono molto, molto alte che siano identici (ma c’è sempre una piccola possibilità che i due documenti diversi possano avere lo stesso hash!)

Esistono diversi tipi di firma elettronica:

FIRMA FORTE / FIRMA DEBOLE

La firma elettronica o firma elettronica ’’debole’’ è una qualunque connessione di dati utile per l’autenticazione informatica, avvenuta su un documento elettronico. In sé, non è altro che applicare al documento i criteri di autenticazione con la quale il sottoscrittore esprime la volontà di attribuirsi la titolarità di un documento.

Si tratta però di uno strumento che offre scarse garanzie, perché non rispetta i requisiti tecnici e organizzativi di sicurezza previsti per le firme elettroniche forti.

LA FIRMA ELETTRONICA “FORTE” QUALIFICATA

La firma digitale qualificata utilizza la tecnica delle chiavi asimmetriche e si genera applicando la propria chiave privata al testo, mentre il destinatario decifra il testo con la chiave pubblica del mittente e, se i due testi risultano uguali, ottiene la (probabile) certezza dell’identità del mittente e dell’integrità del documento.

Il destinatario per avere la certezza che la chiave pubblica firmata dal mittente “A” sia effettivamente di “A” e non di un altro è necessario che una terza persona, certifichi che quella chiave pubblica appartiene veramente ad “A” e non ad un altro. A questo proposito, la direttiva europea 99/93/CE prevede che una delle due chiavi asimmetriche sia resa pubblica mediante un’apposita procedura, detta di certificazione e creata con dispositivo sicuro.

In base alla normativa vigente, la firma forte è l’unica firma che attribuisce al contenitore-informativo una valenza probatoria. La firma forte è regolamentata dal D.P.R. 445/2000 che, per il processo di firma, prevede la presenza di una Certification Authority iscritta all’albo dell’AIPA e l’utilizzo di un dispositivo di firma sicuro.

La firma digitale è una tecnologia di sicurezza delle transazioni consolidata ma ha alcuni limiti nel suo utilizzo integrato con l’ambiente ACDat:

- può essere applicata solo a documenti PDF/XML e Office. Solo tale formato offre supporto diretto per l’archiviazione dei certificati firmati. Alcune soluzioni software consentono di applicarla ad altri formati di documenti, ma convertendo questi documenti in PDF.

- Non è possibile la firma multipla dei documenti, perché il contenuto del documento cambia quando si inserisce ogni firma (quindi non è più uguale)! Di conseguenza, tutti devono firmare un documento in sequenza.

BLOCKCHAIN

BLOCKCHAIN è una tecnologia emergente nel settore della sicurezza.

Blockchain è come libro-mastro (o registro della contabilità) che memorizza l’insieme delle transazioni in una catena di blocchi.

- Ogni transazione è un blocco e viene registrato un hash della transazione precedente e la chiave pubblica del destinatario viene utilizzata dal firmatario, insieme alla chiave privata del firmatario. Tutte le transazioni richiedono che il firmatario disponga della propria chiave privata.

- Poiché il documento non viene modificato dalla firma, è possibile anche firmare i documenti in modo multiplo. Questo accelera notevolmente il processo nei casi in cui più parti debbano controllare e firmare i documenti e consente di implementare criteri gerarchici di firma.

- Inoltre la tecnologia Blockchain può essere applicata a qualsiasi tipo di documento e formato perché non l’hash non viene memorizzato all’interno del documento.

L’obiettivo del Blockchain è quello di sostituire una terza parte esterna, affidabile (inclusa l’autorità di certificazione) e impedire a chiunque di tornare indietro e coprire le proprie tracce se corrompono una voce. La tecnologia funziona con le seguenti proprietà:

- valore calcolato di hash in un blocco nella blockchain. Le parti autorizzate e interessate possono verificare autonomamente che le copie siano legittime confrontando l’hash della loro versione con l’hash memorizzato nella blockchain.

- Quando ci sono più copie, come quelle con firme diverse, le parti interessate possono utilizzare la blockchain non solo per valutare la loro validità, ma anche la loro sequenza osservando i timestamp associati ai metadati di ciascun documento.

Il flusso di lavoro ACDat è scandito da consegne granulari a cui corrispondono della azioni, ad esempio la verifica del raggiungimento dell’obiettivo e la conseguente attivazione del pagamento. Ognuno di questi obiettivi da verificabili sarà rappresentato nel modello BIM e salvato come un nuovo blocco hash di informazioni aggiunto sulla blockchain il quale attiva le procedure di verifica e di pagamento.

L’uso del Blockchain consente di ridurre i documenti contrattuali , ridurre i tempi e minimizzare i costi.

La tecnologia BlockChain, da sola o insieme alla Firma digitale, può essere la soluzione ideale per gestire la sicurezza delle transazioni nel flusso di lavoro BIM nell’ ACDat.

CONCLUSIONI

L’articolo non ha la pretesa di essere esaustivo su un argomento di tale complessità e portata ma quello di stimolare e sensibilizzare l’attenzione verso il tema della sicurezza informatica collegata all’uso della piattaforma ACDat.

La gestione della sicurezza dell’ ACDat richiede un impegno per i Committenti e per la PA in particolare che risultano esposti a rischi particolarmente alti. È importante quindi che all’attività siano assegnate risorse coerenti con le esigenze.

I requisiti di sicurezza delle informazioni devono essere previsti ed inseriti nei contratti BIM sin all’inizio per evitare controversie e coprire l’intero ciclo di vita dell’asset costruito, in particolare la fase di utilizzo.

Tutti i partecipanti alla catena di fornitura devono consapevoli riguardo alla sicurezza e rendere questa parte una procedura standard di lavoro, sia nei confronti del committente, sia per garantire che i propri sistemi di consegna non siano indebitamente esposti alle conseguenze della perdita di informazioni.

Credits:

Autore dell’articolo: Ing. Valerio Da Pos – Cadline Software